IT-Sicherheit Passwortgefahren

Für Sie ist IT-Sicherheit wichtig und Sie verwenden bereits ein starkes Passwort wie zum Beispiel asdvcfsadfiusiu&%GBaa33%%–)), aber Sie nutzen überall dasselbe Passwort? Dann ist es suboptimal. Nicht jeder Anbieter ist so gut gesichert, wie eine Bank. Für jeden Dienst braucht man mittlerweile einen Account. Ein Durchschnittsmensch hat rund 30 Konten:

PC, Laptop, Handy, Krankenkasse, Ebay, Amazon, Bahn, Finanzamt, Bank, Personalausweis, Energieversorger, … Wird dann einer der Dienste gehack, hat der Angreifer Zugang zu all Ihren Konten. Er kann böse E-mails schreiben, mit verbotenen Waren handeln oder auf Ihre Kosten shoppen.

In der Praxis endet es meistens mit EIk-Bello-25-Ama, EIk-Bello-25-Eba, EIk-Bello-25-Han, usw.

Das BSI (Bundesministerium für Sicherheit in der Informationstechnik) empfiehlt sichere Passwörter.

Sichere Passwörter bestehen aus mindestens 10 Zeichen. Davon mind. 2 Großbuchstaben, 2 Ziffern und 2 Sonderzeichen.

Um Ihre IT-Sicherheit zu erhöhen, sollten Ihre Passwörter keinen Zusammenhang mit der eigenen Person oder Familie haben. Die Informatione werden sehr oft in den sozialen Netzwerken preis gegeben. Gefährlich ist dann der Arbeitskollege dessen Konto gehackt wird. Die Schadsoftware hat dann Zugriff auf die Informationen der Freunde, welche sehr oft in den sozialen Netzwerken preis gegeben werden. Damit ist auch Ihre IT-Sicherheit gefährdet.

Es geht bei den Kennwörtern nicht darum, einem selbst das Leben schwer zu machen oder die Familienmitglieder aus zu sperren, sondern es den Schadprogrammen schwerer zu machen, an Informationen zu kommen.

Schnell kommen ein paar Dutzend Kennwörter zusammmen. (Amazon, Apple, Ebay, Netflix, Internet-Provider, Fritzbox, DropBox, NAS, Bank, Handy-Provider, Virenschutz, Microsoft, Office, …). Dazu die Keys & Pins.

Tipp 1: Gut zu merkende Passwörter erstellen

Man denkt sich einen Spruch aus und nimmt davon davon jeden xten Buchstaben.

Beispielsweise: „Man muß die Tatsachen kennen, bevor man sie verdrehen kann#394833„. Jeden 1. Buchstaben würde „MmdTk,bmsvk#394833„. Das nimmt man für Amazon. Jeden 2. Buchstaben für Ebay, jeden 3. für das E-Mail-Konto usw. Das Kennwort ist sehr sicher. Merken können sich das aber die wenigsten.

Tipp 2: Passwörter mit Sonderzeichen erstellen

Nutzen Sie drei Wörter, die nichts miteinander zu tun haben. Die Wörter werden durch ein Sonderzeichen getrennt. Das menschliche Gehirn ist einfacher in der Lage sich drei Wörter zu merken, als „MmdTk,bmsvk#394833„,

Beispielsweise: Schinkenbrot&Schraubenzieher&Katzenklo sind 38 Zeichen. Ein Duden hat rund 3000 Wörter. Rund 70 Sonderzeichen , sind über die Tastaur direkt verfügbar. Also 3000 x 3000 x 3000 x 70 x 70 Möglichkeiten. Ihre IT-Sicherheit wird massiv erhöht.

Tipp 3: Nutzen Sie den Passwort-Safe Keypass

Nutzen Sie Keepass. Keepass ist ein kostenloser Passwort-Safe. Bis heute ist der noch nicht geknackt. Keepass erzeugt eine Datenbank, wo man Kennwörter, Pins und Lizenz-Schlüssel ablegen kann. Die Datenbank ist verschlüsselt und muss natürlich vor jeder Nutzung entschlüsselt werden. Man muss sich nur ein Kennwort merken. Man kann z.B. Firefox erweitern, so dass Eingabefelder bei geöffneter Keepass-Datenbank automatisch ausgefüllt werden. Zur Sicherheit kann man die Datenbank auch exportieren, ausdrucken und dann im Safe verwahren. Zusätzlich gibt es einen Passwort-Generator. Damit kann man zufällige sichere Kennwörter generieren lassen.

Grenzen gibt es hierbei meistens nur noch von den Anbietern. Bei Amazon zum Beispiel, darf ein Kennwort max. 128 Zeichen lang sein. Selbst bei 1 Millionen Versuchen pro Sekunde, würde man nach rund 30 Jahren die erste Trillion an Möglichkeiten durch:

0,1,2, … AAAA, AAAB, AAAC usw.

Digitales Erbe – Ersparen Sie Ihren Angehörigen Kosten

Eine vorbeugende Regelung ist besser als hinterher tagelang die Unterlagen zu sichten.

Oder kurz: Besser haben als brauchen.

Die Angehörigen und Erben stehen sonst vor der Herausforderung einer gigantischen Recherche.

Welche Dienste wurden genutzt und bei welchem Anbieter? Alleine beim Handy gibt es rund ein Dutzend Anbieter: O2, T-Mobile, Simyo, Freenet, Aldi, Lidl, Penny, …

- Sind uU noch wichtige Daten und Bilder gespeichert?

- Hatte er ein Konto bei Facebook oder Instagramm?

- Gibt es dort Familien- oder Urlaubsbilder?

- Gibt es einen Festnetzvertrag

- Welche Versicherungspolicen gibt es?

- Abonnierte Newsletter oder Zeitschriften?

- Hat der angehörige Verträge?

- Gibt es noch offene Forderungen oder Guthaben?

Ihre Bilder

Ungewollten Zugriff am PC einschränken

Analogie IT-Sicherheit

Die Mieter sind die Apps und die Wohnung der PC. Mit Vollzugriff reicht unter Umständen ein falscher Klick, um die IT-Sicherheit zu gefährrden. Ohne Vollzugriff wird man nach dem Passwort für Vollzugriff gefragt. Man muss die Software also bewusst installieren. Die wichtigen Systembereiche bleiben geschützt. Die IT-Sicherheit wird erhöht.

PC-Sicherheit – Ungewollt kann man zum Täter werden

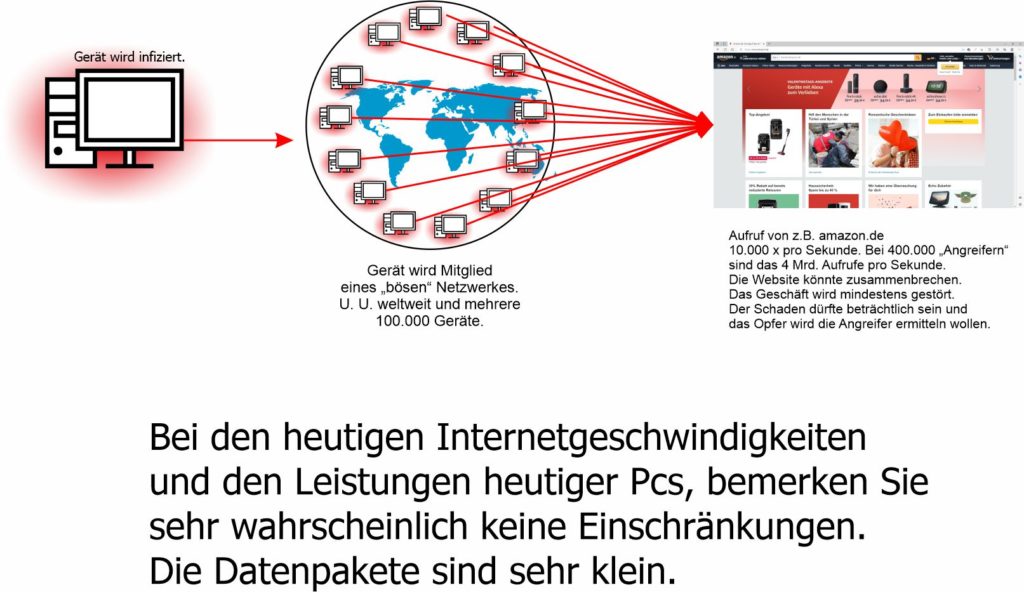

IT-Sicherheit – Die Gefahr selbst unbewusst zum Täter zu werden

Ihr Gerät wird wird von einem winzig kleinem Programm befallen. Die Leistungseinbuße Ihres Computers bemerken Sie nicht. Mit dem Programm werden Sie MItglied eines gigantischen Angriffsnetzwerks von 100.000 Geräten oder mehr, weltweit.

Das Programm macht nichts anders als eine bestimmte Webseite sehr oft aufzurufen. Zum Beispiel 10.000 x pro Sekunde. Bei 100.000 angreifenden Geräten sind das 1 Mrd Aufrufe pro Sekunde. Die Webseite könnte zusammenbrechen und der Schaden dürfte enorm sein. Das Ziel des Angriffs könnte zum Beispiel die Bundeswehr oder Ebay sein. Nach einer Stunde löscht sich der Virus. Das Opfer wird wissen wollen, woher und von wem der Angriff kam. Die Folge könnten Schadenersatzforderungen sein. Achtung! Sie haben eine Sorgfaltspflicht in Bezug auf Ihre IT-Sicherheit!

IT-Sicherheit PC-Gefahr 1

Ihre E-Mail-Account wird übernommen, also das Passwort gerät in falsche Hände. Sie haben damit keinen Zugriff mehr auf Ihre E-Mails. Der Angreifer öffnet zum Beispiel auf die Login-Seite von Amazon und wählt dort „Passwort vergessen“. Innerhalb weniger Minuten ist Ihr Account übernommen. Dann noch die Lieferadresse ändern (Carport, Nachbar im Urlaub oder Depot) und Sie haben plötzlich 3 IPhones gekauft. Die E-Mail mit der Passwortänderung erreicht Sie natürlich nicht.

IT-Sicherheit PC-Gefahr 2

Kürzlich beim Autohändler – Analogie IT-Sicherheit

Guten Tag, kann ich Ihnen helfen?

Ja, ich suche ein kleines Auto für meine Großmutter. Die muss damit nur einmal die Woche zum Kartenspielen.

Die fährt so langsam, Bremsen braucht die eigentlich keine. Der rechte Blinker ist über, da es nur zweimal links ab geht.. Anschnallen kann die sich eh nicht mehr. Also kein Gurt. Sie fährt alleine, also ist auch kein Airbag notwendig. Ihr Kartenspielen ist Samstagnachmittag, also brauche ich auch kein Licht. Die Gänge 3-5 sind auch über. Die Hupe kann raus und ein Kofferraum wird ebenfalls nicht benötigt.

Analog verhält es sich in mit der IT-Sicherheit

Gebrauchte Geräte

IT-Sicherheit einer echten Hardware-Firewall

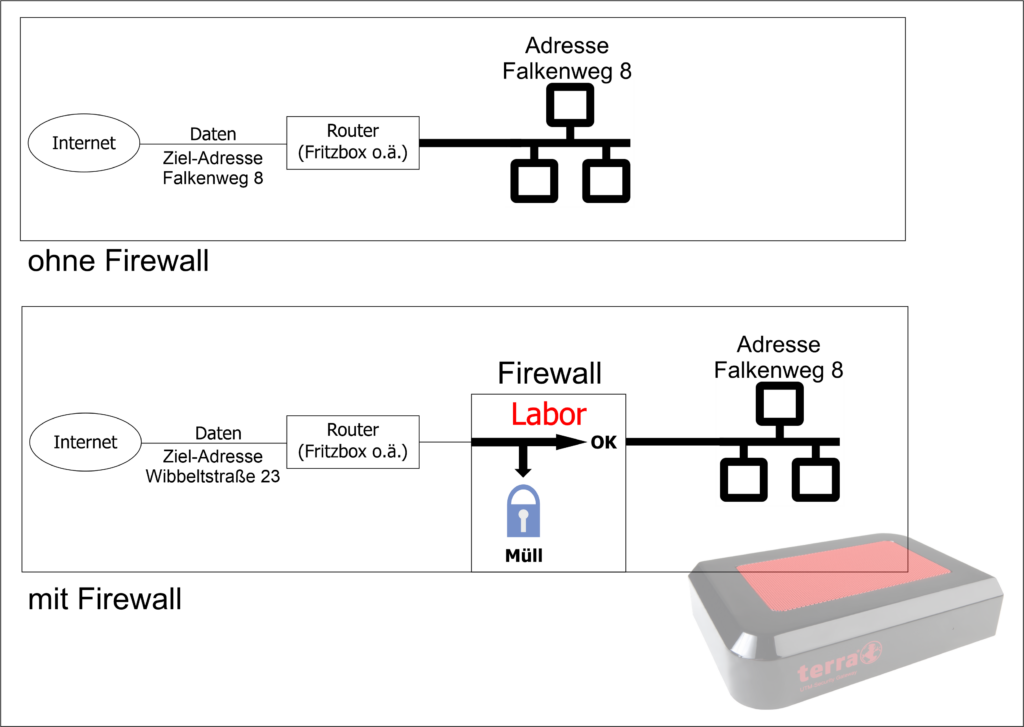

Die Kommunikation mit dem Internet läuft ähnlich ab, wie ein Routenplaner. Datenpaket 243 kommt vom Falkenweg 8, 48291 Telgte und möchte zur Wibbelstraße 23 in 48147 Münster. Dann kommt die Antwort von der Wibbeltstraße 23, Münster an Falkenweg 8, Telgte ja, die Adresse ist bekannt, bitte losfahren.

EIne Firewall hat mehrere Aufgaben für die IT-Sicherheit.

Der ausgehende Datenverkehr:

Zum Einen wird die eigene Adresse verschleiert:

Datenpaket 43 (in Wahrheit 243) kommt von Schillerstraße 12, 48291 Telge (in Wahrheit Falkenweg 8, 48291 Telgte) und fragt an, ich möchte zur Wibbeltstraße 23 in 48147 Münster. Als Antwort kommt dann, Ja, die Adresse ist bekannt, bitte losfahren..

Der eingehende Datenverkehr:

Die Firewall prüft wie ein Labor für IT-Sicherheit, ob das Datenpaket wirklich von der Wibbeltstraße 23, in 48147 Münster kommt, ist das scheinbare Bild im E-Mail-Anhang wirklich ein Bild, kommt die E-Mail wirklich von D. Trump oder ist das Datenpaket wirklich Teil eines pdfs. Dementsprechend werden die Daten dann an die eigendliche Adresse (Falkenweg 8, 48291 Telgte) weitergeleitet oder aussortiert.

Social Media und IT-Sicherheit

Wunderbar einfach und kostenlos. Mal eben ein paar Kundendaten verschicken. Ein Bild vom Router oder die Zugangsdaten verschicken.

WhatsApp, Facebook & Co sind eine nicht zu unterschätzende Gefahr. Niemand weiß genau wo und bei wem die Daten landen. Selbiges gilt für Alexa & Co.

- IT-Sicherheit Informationsabfluss -> Der Mitarbeiter wechselt zur Konkurenz und nimmt die Quartalszaheln oder die Kunden(liste) mit.

- Datenschutzverletzungen -> Ärzte zB dürfen keine Onlinedienste nutzen. Weder DropBox oder sonstwelche Dienste. Datenschutzverletzungen können zu empfindlichen Strafen führen. Die IT-Sicherheit wird massiv gefährdet.

- Man macht sich erpressbar.

- Unter Umständen geht der Versicherungsschutzes verloren -> Der Betrieb der IT-Sicherheit war nicht ordnungsgemäß. Analog z.B. nicht zugelassene Scheinwerfer beim Auto.

- Arbeitszeitverlust -> Zwischendurch nur mal eben schnell Facebook und WhatsApp checken. Schnell sind dann ein oder zwei Stunden rum. Bei rund 200 Arbeitstagen im Jahr kommt da eine ganz schöne Summe zusammen.

Updates und IT-Sicherheit

Viele Kunden wohnen auf dem Land. Das Internet ist schwach, der Rechner etwas schwach wird selten benutzt. Dadurch können sich gefährliche Defiziete in der IT-Sicherheit bilden. Das Betriebssystem ist nicht aktuell und damit uU angreifbar. Leider funktioniert das automatische Update nicht zuverlässig. Von Zeit zu Zeit sollte man daher die Updates anstoßen und den Rechner notfalls über Nacht laufen lassen.

Wir bieten dies aber auch als Service an. Mit 300 MBIT/s und mit der Profi-Firewall von Securepoint geschützt bringen wir Ihren Rechner wieder up2date. Ihre IT-Sicherheit ist danach wieder verbessert.

Dokumentationssicherheit – Passwörter gehören zum Kunden

Wir erleben es immer wieder, dass der Kunde keinerlei Dokumentationen erhalten hat. Es ist lästig, spart aber enorm Zeit und Geld, wenn man die Daten griffbereit hat.

Die Software, welche man für viel Geld gekauft hat ist wertlos, wenn man den Key/Zugang nicht mehr hat.

Bei einer Neuinstallation, muss die Software dann erneut erworben werden.

Kennwörter, Konfigurationen und Konzepte haben beim Kunden (zumindest in Kopie) zu sein und nicht beim Dienstleister!

Wenn man im Schadenfall erst noch stundenlang telefonieren muss, verzögert es die Wiederaufnahme des Betriebs.Vor allem in Papierform! Es nutzt wenig wenn die Kennwörter alle in der Dropbox liegen. Inklusiv des Kennworts für die Dropbox.

:

Pflege – IT-Sicherheit

Läuft doch noch…

EDV sollte gepflegt werden. Irgendwann wurde die EDV für viel Geld angeschafft. Man hat sich eingearbeitet und sie macht genau das was sie soll. Warum sollte man das von Zeit zu Zeit ändern?

- Die Lebensdauer von Geräten und Maschinen ist endlich. Grundsätzlich ist eine geplante Ersetzung immer einer ungeplanten Ersetzung vor zu ziehen.

- Das Monopol von Microsoft. Irgendwann wird der Support von dem Betriebssystem oder Programm eingestellt. Es gibt keine Patches oder Sicherheitsupdates mehr. Damit ist die notwendige IT-Sicherheit nicht mehr gegeben. Die Haftung im Schadenfall bleibt beim Unternehmer. Versicherungen und Banken verweigern im Schadenfall unter Umständen die Zahlungen, weil die Sorgfaltspflicht bzl. der IT-Sicherheit verletzt wurde.

- Die sich rasant ändernde Hardware. Die Festspeicher werden immer größer und die Hardware immer moderner. Die Unterstützung für ältere Betriebssysteme ist nicht unendlich.

- Die drohende Datenschere. Es wird mit der Software xy in der Version 5 aus dem Jahr 2008 gearbeitet. Mittlerweile gibt Version 22. Abwärtskompatibilität ist die Version 22 bis Version 12. Damit ist irgendwann ein totaler Datenverlust trotz Sicherung sehr wahrscheinlich, weil kein Programm mit den Daten etwas anfangen kann. Sei es nur eine defekte Festplatte, welche zur Neuanschaffung zwingt. Bei Word & Co mag das nicht ganz so dramatisch sein. Bei seinen Rechnungs- und Buchführungsprogrammen sehr wohl. Und seien nur die Kundenadressen weg.

- Die gesetzlichen Anforderungen haben sich geändert:

- Verschlüsselung bei der Kommunikation

- Revisionssichere Archivierung von E-Mails

- EU DSGVO

- Neue gesetzliche Pflichtangaben auf Anschreiben und Rechnungen.

- Kosten. Arbeitszeit kostet Geld. Wartet der Mitarbeiter jeden Tag im Schnitt eine Stunde auf die EDV, sind das rund 1.000 € im Monat

- Zu guter Letzt: Macht die EDV wirklich nur das was sie soll, oder gibt es im Hintergrund unbemerkten und ungewollten Datenverkehr, welcher die IT-Sicherheit gefährdet?

Trennung von Privatnetzwerk und Firmennetzwerk

Wenn Sie im HomeOffice sind oder Ihr Firmensitz gleichzeitig Ihre Privatadresse ist, nutzten Sie die Gastnetzwerkfunktion! Dann ist das Risiko für die IT-Sicherheit deutlich reduziert, falls irgendwer im Netz falsch klickt oder versehentlich einen Virus ins Netzwerk schleust. Mit dem Gastnetz bekommen die Business-Geräte ein ganz anderes Netzwerk.